Comprendre et se protéger de Spectre et Meltdown

Comme vous avez certainement pu le constater, les deux failles informatique respectivement nommées Spectre (touchant AMD & ARM) et Meltdown (impactant tous les processeurs Intel depuis 1995) découvertes par des chercheurs du projet Google Zero sont directement liées à la manière dont les processeurs sont construits. Ces deux failles touchent principalement Intel et ensuite AMD de manière plus réduite, les processeurs sont donc vulnérables et les données traitées par ceux-ci sont facilement accessibles.

Suis-je impacté par Meltdown ou Spectre ?

Majoritairement OUI, si vous êtes équipés d’un processeur Intel, vous êtes potentiellement vulnérable. Que ce soit en terme d’ordinateur fixe, d’ordinateur portable, de serveurs mais également de smartphone (équipés principalement par un processeur ARM).

Que dois-je faire ?

Ensuite afin de vérifier si vous n’êtes plus vulnérable pour les machines Windows, voici les étapes à l’aide de PowerShell :

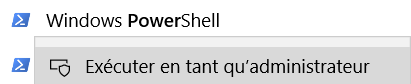

- Ouvrir un prompt Windows Powershell avec les droits administrateur.

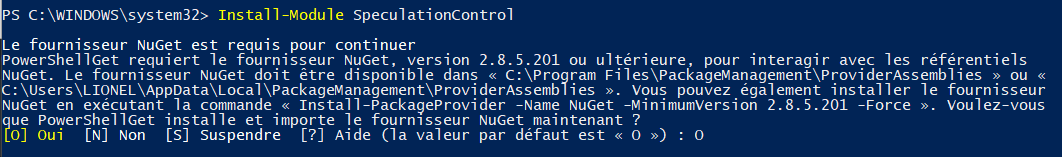

- Entrer la commande suivante :

Install-Module SpeculationControl - Le message suivant va être affiché “PowershellGet requiert le fournisseur “Nuget” Sélectionner la lettre “O” pour continuer.

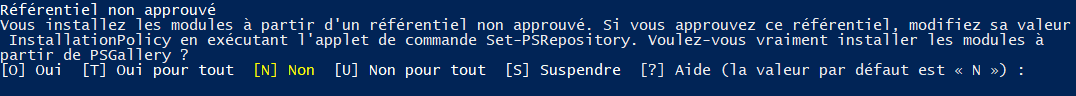

- Ensuite, vous devez approuvez que vous installez des modules à partir d’un référentiel non-approuvé. Sélectionner la lettre “T” pour continuer.

- Enter la commande suivante :

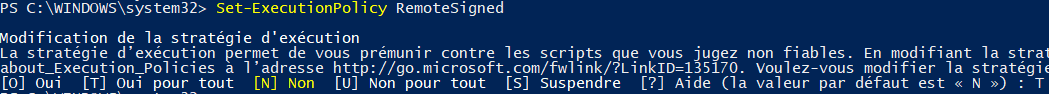

Import-Module SpeculationControl. - Si vous recevez le message que l’exécution des scripts est désactivée. Il vous faudra rentrer la commande suivante

Set-ExecutionPolicy RemoteSigned“. Ensuite réessayerImport-Module SpeculationChannel.

- Pour finir

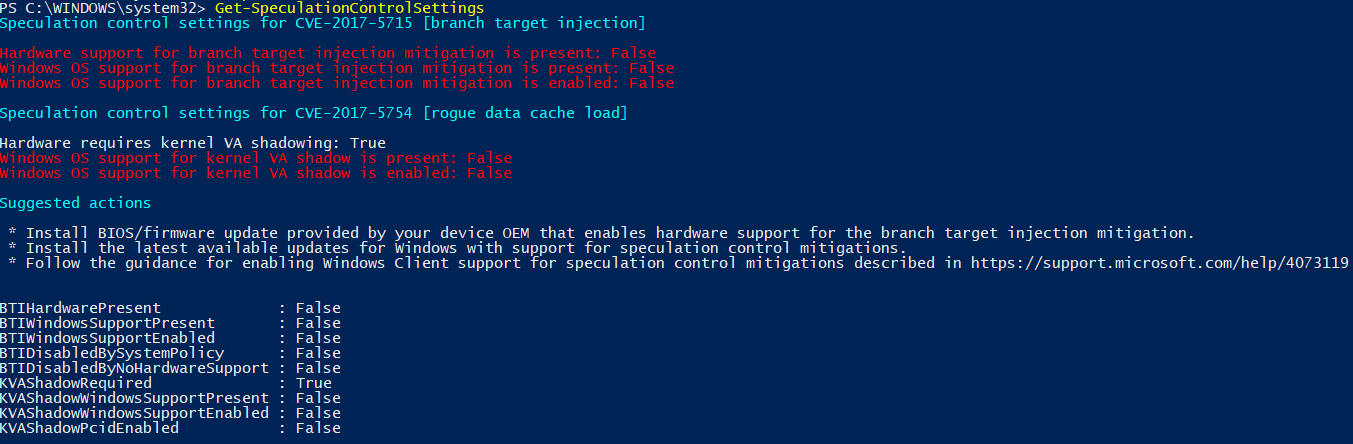

Get-SpeculationControlSettings. Cela vous retourne l’écran suivant :

Pour interpréter le sortie de cette commande, il faut regarder les “False” et les “True”. “True” signifie qu’une protection est disponible tandis que “False” signifie que non. Si les mises à jour Windows ont été installées vous devriez avoir des “True”.

Dans la dernière partie, les suggestions vous mentionnent comment corriger cela, comme effectuer la mise à jour du BIOS/Firmware, la mise à jour de l’OS via les Windows Updates.

Pour les machines Linux :

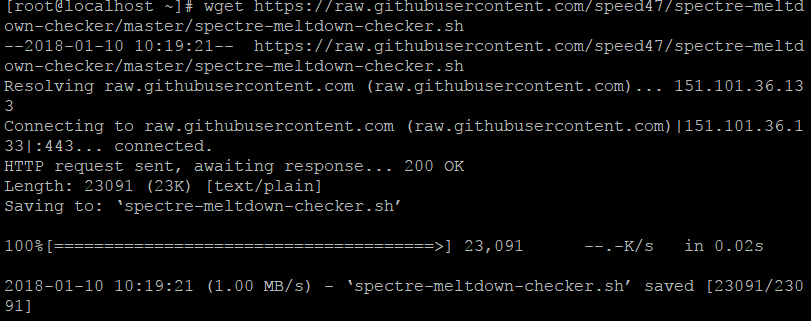

Télécharger le script suivant à l’aide des commandes :

$ wget https://raw.githubusercontent.com/speed47/spectre-meltdown-checker/master/spectre-meltdown-checker.sh

ou bien :

$ git clone https://github.com/speed47/spectre-meltdown-checker.git

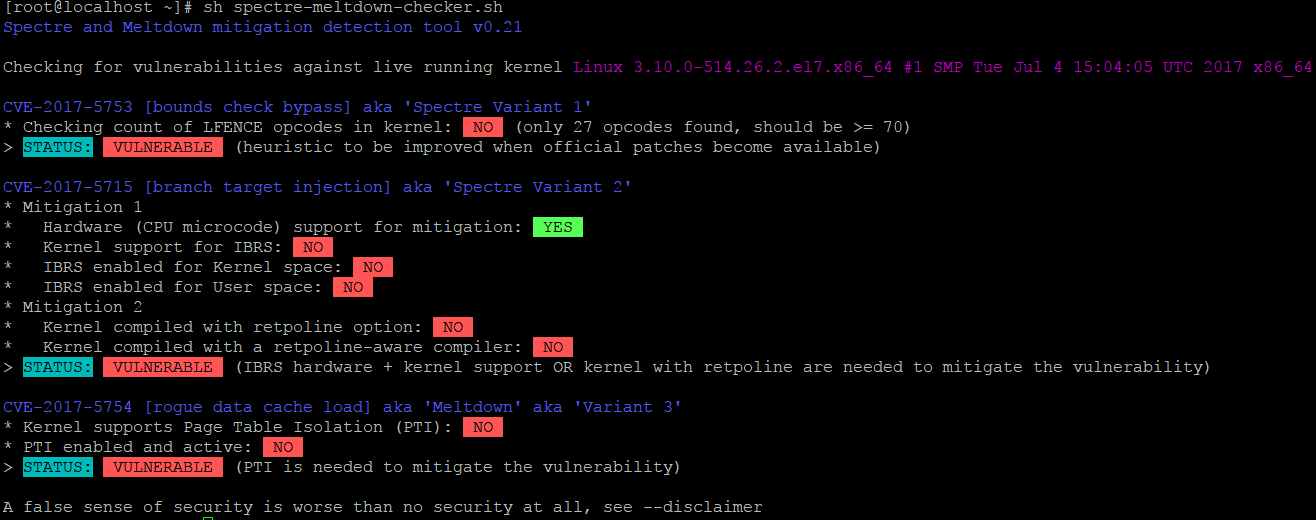

Exécuter le script : $ sudo sh spectre-meltdown-checker.sh

Comprendre les failles ?

Pour les personnes désireuses de comprendre en détail comment est-ce que cela fonctionne, voici l’article du blog Google Project Zero : https://googleprojectzero.blogspot.be/2018/01/reading-privileged-memory-with-side.html

Il existe trois variantes connues :

-

Variante 1: bounds check bypass (CVE-2017-5753)

-

Variante 2: branch target injection (CVE-2017-5715)

-

Variante 3: rogue data cache load (CVE-2017-5754)